Cybermalveillance.gouv.fr a publié récemment son rapport sur les tendances des menaces cyber en 2024 pour les entreprises.

Vous en trouverez les détails ci-dessous.

Qui est Cybermalveillance.gouv.fr ?

Cybermalveillance.gouv.fr est un dispositif national d’assistance aux victimes d’actes de cybermalveillance. Cette plateforme sensibilise aux risques numériques tous les publics, qu’ils soient professionnels, associatifs ou particuliers.

Cybermalveillance.gouv.fr dispose d’un outil d’assistance en ligne qui permet de conseiller et d’orienter les différents publics face à la menace diagnostiquée.

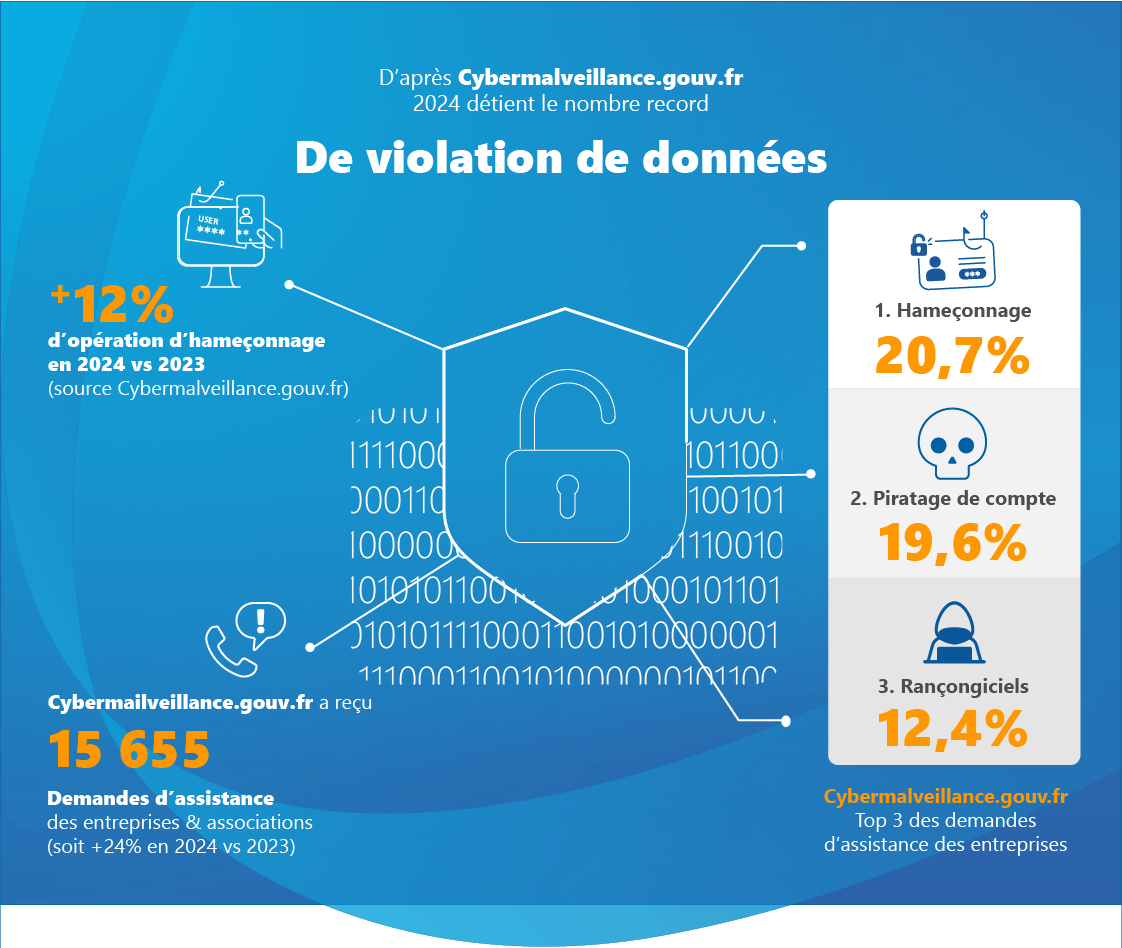

En 2024, la plateforme a reçu 15 655 demandes d’assistance des entreprises et des associations. Soit une hausse de 24% par rapport à 2023.

Les principales menaces des entreprises en 2024

Les principales recherches d’assistance constatées pour les entreprises en 2024 sont :

- L’hameçonnage (ou phishing)

En tête du classement, l’hameçonnage est une arnaque qui consiste à inciter la victime à fournir des informations personnelles pour un usage frauduleux. Cybermalveillance.gouv.fr a eu près de 21% de recherche d’assistance pour cette menace. Une hausse de 12% en volume.

- Piratage de compte

Malgré une baisse de 4% de recherche d’assistance, le piratage de compte occupe la deuxième place (19,6%).

- Rançongiciels (ransomware en anglais)

Les attaques par rançongiciels ferme la marche du podium avec 12% de recherche d’assistance pour les entreprises.

A noter que la fraude aux virements est encore une menace réelle pour les entreprises (11,5% des recherches d’assistance).

La violation de données personnelles, grande menace en 2024

L’année 2024 a été marquée par un nombre record de violations de données personnelles, sur tous les secteurs d’activités, publics et privés.

Les données personnelles sont ensuite revendues ou utilisées par les cybercriminels pour des escroqueries, le piratage de compte ou encore l’hameçonnage.

Comment contrer les cybermenaces en entreprise ?

Il est important de sensibiliser encore et toujours vos collaborateurs sur les menaces numériques :

- Ne pas communiquer de données personnelles par mail ou téléphone,

- Utiliser des mots de passe solides,

- Vérifier les liens url ou les emails douteux,

- Effectuer des mises à jour automatiques…

Faites-vous également accompagner par un prestataire, expert en cybersécurité, qui saura vous conseiller et vous orienter sur les solutions les plus adéquates pour votre entreprise : sauvegarde externalisée, protection de vos données…