Aujourd’hui, la mise en place du télétravail est indispensable pour votre entreprise.

Mais, pour que vos collaborateurs puissent travailler dans les meilleures conditions de sécurité et de productivité, il convient de se poser les bonnes questions :

– Comment se connecter à distance ?

– Comment joindre vos collaborateurs ?

– Vos données sont-elles protégées ?

– Comment travailler et collaborer efficacement ?

Voici quelques conseils pour mettre en place le télétravail sereinement dans votre entreprise.

Accès sécurisé à distance au réseau de votre entreprise

Qui dit télétravail dit accès aux données à distance. C’est pourquoi, l’installation d’un réseau VPN est souvent préconisée pour vos collaborateurs en home office, nomades ou itinérants.

En effet, le VPN est un réseau privé virtuel, permettant une connexion sécurisée au réseau de votre entreprise. Bien que le VPN utilise une adresse IP publique (Internet), les données sont sécurisées et cryptées. Seules les personnes ayant un accès à votre réseau peuvent se connecter à distance.

En complément d’un VPN, l’idéal est d’utiliser la fonction Connexion Bureau à Distance (RDS – Remote Desktop Services) de Windows, sécurisée grâce au VPN. Vos collaborateurs conservent ainsi un environnement de travail familier. Ils peuvent accéder à l’ensemble de leurs dossiers, comme s’ils étaient au bureau. De plus, le RDS limite la quantité de données stockées en local.

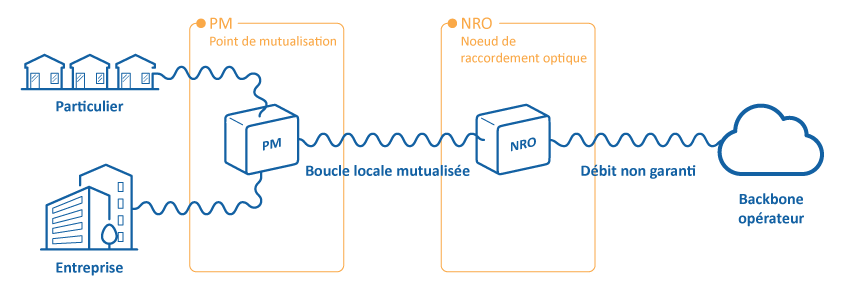

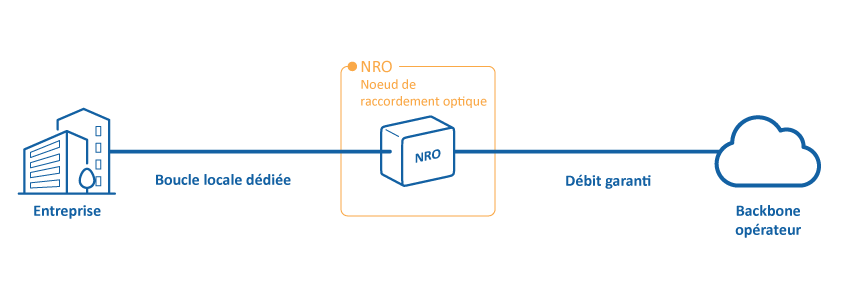

Ainsi, vos collaborateurs peuvent travailler efficacement et en toute sécurité, avec une connexion Wifi ou Ethernet, et un accès à Internet, via la fibre, l’ADSL, la 4G ou la 3G, en fonction de leur installation à domicile.

Les moyens de communication

Afin de proposer un outil de communication souple et performant, l’idéal est de s’équiper en téléphonie sur IP (ToIP). Ce protocole utilise le réseau Internet pour faire transiter les communications.

Ainsi, vous pourrez opter pour une solution Softphone, permettant aux itinérants d’accéder aux fonctionnalités d’appels sans téléphone physique. Équipé de son ordinateur et d’un casque, le collaborateur peut communiquer avec ses contacts, transférer des appels, faire des conférences, voir la présence de ses collègues…

Les solutions de visioconférence couplées au travail collaboratif deviennent également incontournables pour organiser des réunions à distance, communiquer de façon interactive et garder le lien avec l’ensemble des équipes. En fonction de vos besoins, des outils payants ou gratuits, plus ou moins performants, sont à votre disposition. Citons par exemple Teams, Zoom et Lifesize.

Des données protégées

A domicile comme au bureau, lorsque vous accédez au réseau de l’entreprise, il est nécessaire de sécuriser vos données et votre messagerie.

La démocratisation du télétravail a multiplié les actes malveillants des hackers. Par conséquent, une protection antivirale globale, mise à jour régulièrement, protégeant à la fois vos ordinateurs, vos serveurs et votre messagerie, s’impose.

Et pour garantir la continuité de services en cas d’incident, assurez-vous de disposer d’une sauvegarde externalisée et d’un PRA (Plan de Reprise d’Activité). En respectant la règle du 3-2-1, 3 copies sur 2 types de support dont 1 hors site, vos données sont sauvegardées, que vos collaborateurs soient chez eux ou dans vos locaux, et peuvent être restaurées simplement par Internet ou support physique.

Travailler et collaborer efficacement

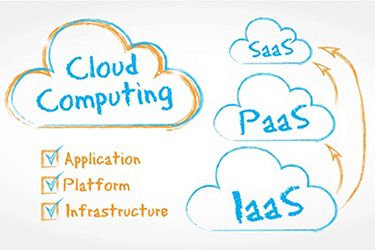

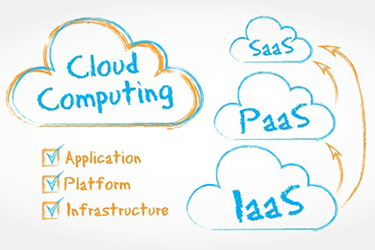

Utiliser un logiciel bureautique en mode SaaS est un bon moyen pour travailler et collaborer efficacement. Le mode SaaS permet d’utiliser une suite de logiciels via Internet, en s’abonnant auprès d’un fournisseur de service. Ainsi, vos collaborateurs accèdent à leurs mails, fichiers … depuis une version toujours à jour des logiciels, depuis n’importe quel ordinateur ou équipement informatique. Les documents peuvent facilement être partagés et actualisés par les différents utilisateurs.

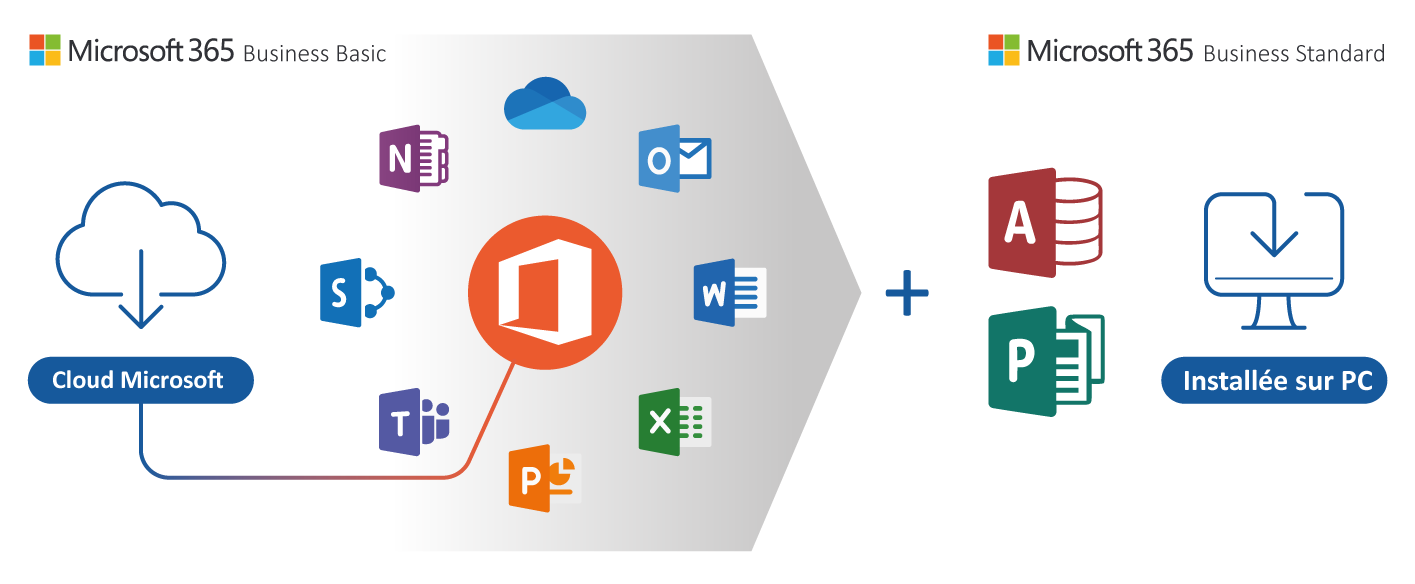

La solution bureautique la plus reconnue est celle de Microsoft : Microsoft 365 Business. En plus des logiciels bureautiques, vos collaborateurs peuvent échanger, partager, stocker des documents et disposent de leur boite mail professionnelle, avec des outils constamment à jour.

Le Cloud, simplificateur de la mise en place du télétravail

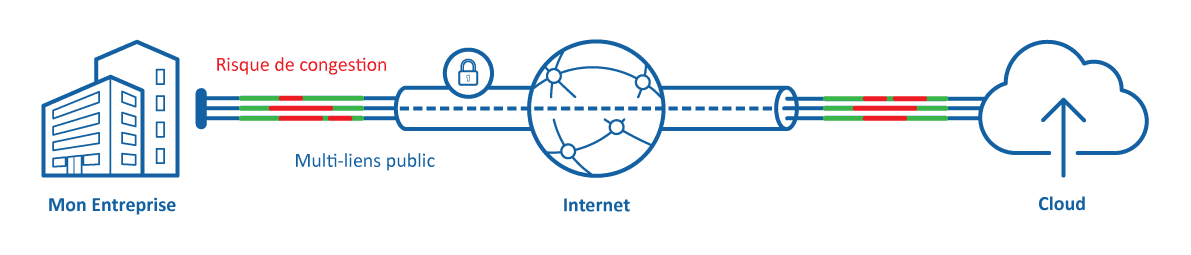

La mise en place du télétravail peut être un bon moyen de transiter vers le Cloud si ce n’est pas encore le cas dans votre entreprise.

Faciles à déployer et flexibles, les solutions hébergées permettent à vos collaborateurs d’accéder à l’ensemble des ressources de votre entreprise, qu’ils soient au bureau ou à distance.

Le Cloud permet le stockage et la sauvegarde de vos données, à un coût moindre et en garantissant leur sécurité.

Quelques conseils pour vos collaborateurs en télétravail

Pour être à la fois productif et serein en situation de télétravail, le premier point est d’aménager son espace de télétravail.

L’idéal, ensuite, est de mettre en place des routines quotidiennes. Le but est de créer des habitudes qui marquent les limites entre vie professionnelle et vie personnelle. Décider à quelle heure les journées débutent et se terminent ; prévoir une vraie coupure au début, au milieu et à la fin de votre journée de travail, comme lorsque vous vous rendez au bureau. Obligez-vous à prendre de vraies pauses, en changeant de pièce et en discutant avec vos proches, marchez, faites une séance de yoga, refaites le plein de votre frigo …

Cette expérience de télétravail sera certainement enrichissante si vous l’abordez avec sérénité et organisation.

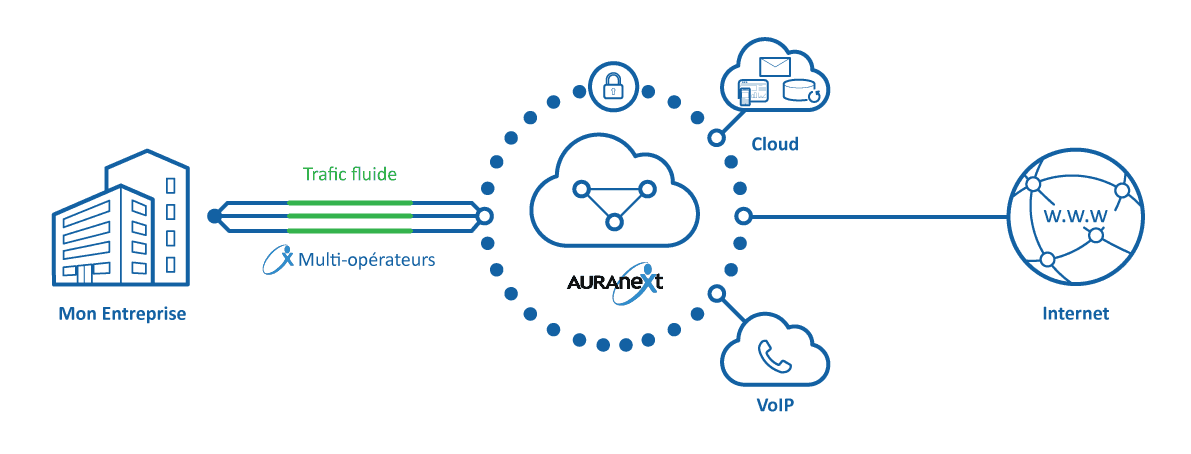

La solution de télétravail d’AURAneXt

Grâce à notre portefeuille d’offres et la maîtrise de bout en bout de l’infrastructure client, nous vous proposons une solution modulaire dédiée à la mise en place d’outils de télétravail performants pour votre entreprise : réseau, travail collaboratif, téléphonie, sécurité, bureautique.

Pour en savoir plus sur notre solution de télétravail, consultez notre page dédiée.